前言

当你信心满满的吧抓包环境配置的非常完美,准备大干一场的时候. 发现某音apk用了SSLPinning

又当大家信心满满的把frida过SSLPinning 以及xposed的justtrustme安装到手机上的时候再次打开apk,发现某音apk用的竟然是非系统的的ssl库

以上就是我的经历,为了各位同学不必走我的弯路,今天带大家解决一下如何去除这种sslpinng方案

方案

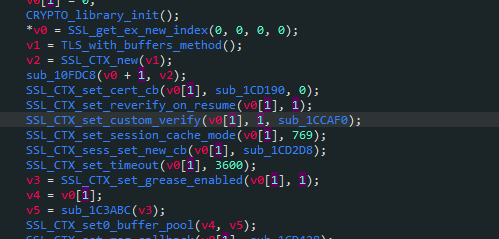

打开某音的libsscronet.so 一顿乱找 然后根据关键字"SSL_CTX_set_custom_verify"找到

第三个参数就是校验的地方 并且是个回调函数,那我们就进去看看那

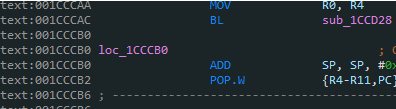

首先找到ret的地方,动下小手按下X键 查找引用 找到了一个

看返回值是1,但是经过查阅发现 返回值为0的时候才是 ssl_verify_ok

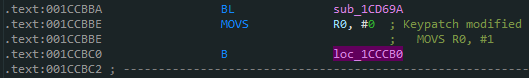

所以我们动下小手给他改成0 然后这种点位一共有4个 ,全部保存为0 然后save一下

然后拿出我们心爱的安卓手机

adb shell

su

一顿操作 找到自己的17.3apk的安装位置

cp一下 然后

chgrp system libsscronet.so

chown system libsscronet.so

chmod 777 libsscronet.so

然后打开某音就会神奇的发现自己可以抓包啦,理论上所有版本通杀,只要找到关键字

如果不想动小手patch的同学,这里也有一份小弟搞好的32位的17.3版本的so 可以手动下载食用

记得流程哦 找到自己/data/data/下的某音安装目录 然后cp进去 设置个权限就可以愉快食用了哦

发表评论 取消回复